Le monde numérique repose sur les réseaux informatiques qui permettent d’échanger des données à travers le globe en un instant. Mais quels sont les principes fondamentaux du réseautage informatique ? Cet article vous dévoilera les bases pour mieux comprendre l’architecture et le fonctionnement de ces systèmes.

Les types de réseaux

Dans le domaine du réseautage informatique, on distingue plusieurs types de réseaux selon leur taille, leur portée géographique et leur architecture. Les deux principaux sont :

- Le réseau local (LAN), qui relie des ordinateurs et autres dispositifs dans un périmètre restreint comme une maison, un bureau ou un bâtiment.

- Le réseau étendu (WAN), qui couvre une zone géographique plus vaste et peut connecter plusieurs LAN entre eux, comme dans le cas d’une entreprise avec plusieurs sites.

Les protocoles de communication

La communication entre les différents éléments d’un réseau passe par des protocoles. Ceux-ci établissent les règles pour l’échange d’informations entre dispositifs. Parmi les plus connus, on retrouve :

- TCP/IP (Transmission Control Protocol/Internet Protocol), la base des communications sur Internet.

- Ethernet, un protocole largement utilisé pour les réseaux locaux.

- Wi-Fi, qui permet la connexion sans fil entre dispositifs.

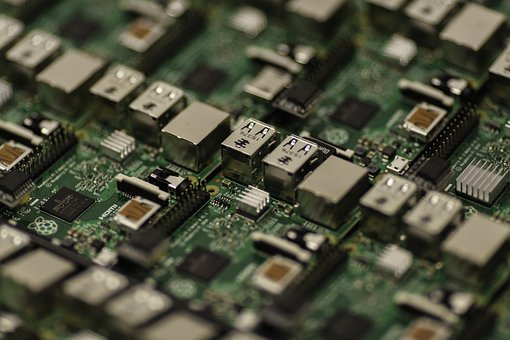

Les équipements réseau

Pour qu’un réseau fonctionne correctement, plusieurs types d’équipements sont nécessaires. Voici les principaux :

- L’ordinateur, qui est l’un des éléments constitutifs du réseau, permettant aux utilisateurs de se connecter et d’échanger des données.

- Le routeur, qui fait office de carrefour pour acheminer les informations entre les différents dispositifs du réseau.

- Le commutateur (switch), qui relie les dispositifs entre eux au sein d’un LAN et permet de gérer les connexions.

- Le point d’accès sans fil (WAP), qui étend la portée du réseau en offrant une connexion Wi-Fi.

Les adresses IP et le DNS

Dans un réseau informatique, chaque dispositif possède une adresse IP unique, qui est utilisée pour identifier et localiser l’appareil au sein du réseau. Les adresses IP sont généralement attribuées par le routeur en suivant un protocole appelé DHCP (Dynamic Host Configuration Protocol).

Pour faciliter la navigation sur Internet, on utilise également le système de noms de domaine (DNS). Il s’agit d’une sorte d’annuaire qui associe les noms de domaine (comme www.example.com) aux adresses IP correspondantes. Ainsi, les utilisateurs n’ont pas besoin de connaître l’adresse IP d’un site pour y accéder.

La sécurité des réseaux

Un aspect crucial du réseautage informatique est la sécurité. Les réseaux doivent être protégés contre les intrusions, les attaques et les virus. Voici quelques-unes des principales mesures de sécurité :

- Le pare-feu, qui sert à filtrer le trafic entrant et sortant d’un réseau.

- L’authentification, qui permet de vérifier l’identité des utilisateurs avant de leur donner accès au réseau.

- La cryptographie, qui consiste à chiffrer les données pour les rendre illisibles en cas d’interception.

Pour conclure, le réseautage informatique repose sur plusieurs principes fondamentaux tels que les types de réseaux, les protocoles de communication, les équipements réseau, les adresses IP, le DNS et la sécurité. Une bonne compréhension de ces éléments est essentielle pour maîtriser l’architecture et le fonctionnement des systèmes qui soutiennent notre monde numérique. La détection d’intrusion, qui surveille le réseau pour détecter des activités suspectes pouvant indiquer une violation de la sécurité. Le contrôle d’accès, qui restreint l’accès aux ressources du réseau en fonction des rôles et des permissions des utilisateurs. La formation continue, qui sensibilise les utilisateurs aux meilleures pratiques de sécurité pour prévenir les erreurs humaines, souvent le maillon faible dans la sécurité des réseaux. En outre, la mise en place de politiques de sécurité claires et la réalisation d’audits réguliers sont cruciales pour maintenir l’intégrité du réseau face à l’évolution constante des menaces.